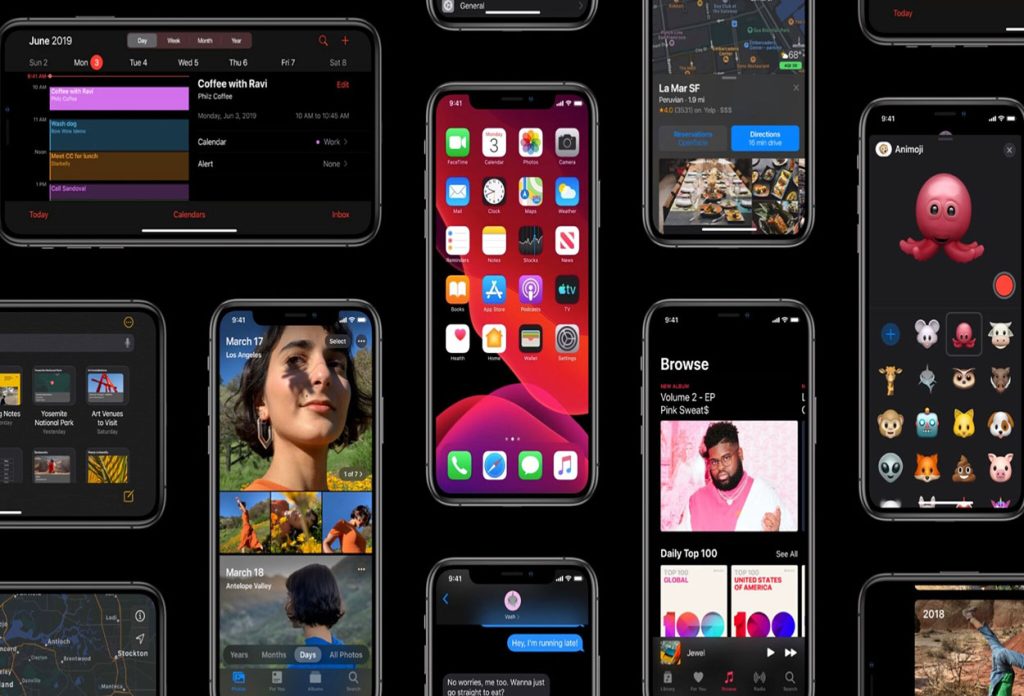

Eind 2022 kondigde Apple een reeks nieuwe functies voor gegevensbescherming aan. Waarom is dat belangrijk voor gebruikers?

Hoe u de nieuwe functies voor gegevensbescherming kunt inschakelen en de beveiliging van iPhone, iPad en Mac kunt verbeteren

In december 2022 kondigde Apple een reeks nieuwe functies voor de bescherming van gebruikersgegevens aan. Het belangrijkste was de uitgebreide lijst met end-to-end gecodeerde gegevens die naar iCloud zijn geüpload. In de meeste gevallen heeft alleen de eigenaar van een sleutel er toegang toe en zelfs Apple zelf kan deze informatie niet lezen. Er was ook een onofficiële aankondiging: het bedrijf liet weten zijn controversiële plannen voor een technologie om smartphones en tablets te scannen op kinderpornografie te laten vallen.

Versleuteling van iCloud-back-ups

Laten we beginnen met de meest interessante innovatie. Eigenaars van iPhones, iPads en macOS-computers (niet allemaal, maar daarover hieronder meer) kunnen nu reservekopieën van hun apparaten die naar iCloud zijn geüpload, versleutelen. We zullen proberen deze vrij gecompliceerde innovatie zo eenvoudig mogelijk uit te leggen, maar er zullen nog steeds veel details zijn omdat het echt heel belangrijk is.

Alle mobiele apparaten van Apple uploaden standaard back-ups van zichzelf naar iCloud. Deze uiterst handige functie helpt bij het herstellen van alle gegevens naar een nieuw apparaat zoals het was op het oude ten tijde van de laatste back-up. In sommige gevallen, bijvoorbeeld als u uw smartphone kwijtraakt of kapot gaat, is dit de enige manier om toegang te krijgen tot familiefoto’s of werknotities. U zult waarschijnlijk extra moeten betalen voor deze functie: Apple biedt slechts 5 GB gratis cloudopslag, die snel vol raakt. U moet extra gigabytes kopen of kiezen van welke gegevens u een back-up wilt maken: u kunt bijvoorbeeld muziek, video en andere zware bestanden uitsluiten.

Apple heeft back-ups op zijn servers altijd versleuteld, maar op zo’n manier dat zowel het bedrijf als de gebruiker de decoderingssleutel hadden. Back-ups werden dus alleen beschermd tegen hacks tegen de servers van het bedrijf zelf. De december-update van Apple-besturingssystemen introduceerde een nieuwe end-to-end-coderingsfunctie waarbij gegevens van de afzender tot de ontvanger versleuteld blijven.

Dit soort codering is het meest relevant voor communicatiemiddelen, vooral voor boodschappers. De aanwezigheid ervan laat zien dat de ontwikkelaar geeft om de vertrouwelijkheid van gegevens; de eigen berichtenservice van Apple, iMessage, maakt bijvoorbeeld al lang gebruik van end-to-end-codering. Het gemak van end-to-end encryptie hangt af van de implementatie ervan. In Telegram zijn de meeste chats bijvoorbeeld niet-versleuteld en toegankelijk op alle apparaten die op het account zijn aangesloten, maar u kunt een afzonderlijke “geheime” chat met een andere gebruiker maken; dit bestaat alleen op het apparaat waarop u de gecodeerde chat hebt gestart en de inhoud ervan is alleen zichtbaar voor u en uw chatpartner, voor niemand anders.

Maar terug naar back-ups. Apple-back-ups slaan standaard alle informatie op uw apparaat op, inclusief iMessage-correspondentie. Wat hier opvalt, is dat hoewel iMessage-communicatie end-to-end gecodeerd is, als een aanvaller er op de een of andere manier in slaagt een reservekopie van uw telefoon te bemachtigen, ze uw berichtgeschiedenis kunnen lezen. Bovendien hebben ze toegang tot een enorme hoeveelheid andere gegevens: foto’s, documenten, notities, enzovoort. Het is dit potentiële beveiligingslek dat Apple heeft verholpen.

Met end-to-end encryptie van back-ups bent u de enige afzender en ontvanger van gegevens, en alleen u heeft toegang tot de sleutel om deze te decoderen. Als het algoritme correct is geïmplementeerd, kan Apple uw gegevens niet decoderen, ook al zou het dat willen. Iemand die uw Apple ID in handen krijgt zonder de coderingssleutel te kennen, kan uw gegevens ook niet stelen.

Geavanceerde instellingen voor gegevensbescherming

Het is belangrijk op te merken dat, zodra de functie is ingeschakeld, u en alleen u verantwoordelijk bent voor toegang tot uw gegevens: als u de coderingssleutel verliest, zou zelfs Apple-ondersteuning machteloos zijn om te helpen. Daarom is de nieuwe privacyinstelling vrijwillig: als u besluit deze niet te activeren, zijn uw back-ups nog steeds beschikbaar voor Apple en kunnen ze worden gestolen door indringers als bijvoorbeeld uw Apple ID wordt gehackt.

Geavanceerde gegevensbescherming kan overigens niet worden geactiveerd op een apparaat dat onlangs is toegevoegd aan uw Apple ID. Immers, als iemand uw Apple ID in handen krijgt en end-to-end encryptie op zijn smartphone activeert, verliest u de toegang tot uw gegevens. Zelfs als het je lukt om de toegang tot je account te herstellen, heb je de coderingssleutel niet! Daarom kunt u, als u net een nieuw Apple-apparaat hebt gekocht, alleen geavanceerde gegevensbescherming inschakelen vanaf het vorige apparaat.

End-to-end encryptie van andere gegevens

De nieuwe functie van Apple is niet beperkt tot alleen back-ups van smartphones, tablets en laptops. Foto’s en notities worden ook versleuteld. Het is mogelijk dat deze lijst langer wordt, maar voorlopig heeft Apple het over sterke bescherming voor 23 gegevenscategorieën, zonder te specificeren welke. Voorheen werd end-to-end-codering gebruikt voor 14 categorieën, waaronder iMessage-chats, sleutelhangerwachtwoorden en alle gezondheidsgerelateerde gegevens, zoals metingen van Apple Watch-sensoren.

Maar we weten wel waar end-to-end encryptie absoluut niet voor zal worden gebruikt: iCloud-mail, agenda’s en contacten. Volgens Apple is dit om compatibiliteit met de systemen van andere ontwikkelaars te garanderen.

Hardwarebeveiligingssleutels voor Apple ID-authenticatie

Zelfs als end-to-end encryptie is geïmplementeerd, is toegang tot veel soorten gegevens op uw iPhone, iPad of Mac via uw Apple ID-account. Als een aanvaller erin slaagt er toegang toe te krijgen, kunnen ze je back-up op hun apparaat herstellen (wat Advanced Data Protection verhindert) en je locatie volgen met Zoek mijn.

Een veelgebruikte manier om uw Apple ID-gegevens te stelen is phishing. Nadat ze je iPhone hebben gestolen, kunnen de dieven hem niet zomaar doorverkopen, behalve misschien voor onderdelen. Ze moeten je Apple ID invoeren om de telefoon ervan te ontkoppelen, waarna een nieuwe eigenaar hem kan registreren. En als je wanhopig probeert je telefoon te vinden (bijvoorbeeld door Find My iPhone te gebruiken), word je heel gemakkelijk bedrogen: vreemde sms-berichten die schijnbaar van Apple komen, komen aan op het contactnummer dat je hebt opgegeven, met een link om in te loggen met je Apple-ID. In plaats van de website van Apple ga je naar een plausibele imitatie en voer je je inloggegevens in, die rechtstreeks in de handen van de cybercriminelen vallen. Helaas helpt zelfs tweefactorauthenticatie (waarvoor een extra code vereist is) soms niet. De phishing-pagina kan deze beveiligingsmethode overwegen en u om een eenmalige verificatiecode vragen.

Een hardware-beveiligingssleutel (een apart apparaat zoals een flashdrive) verkleint de kans dat u in phishing terechtkomt aanzienlijk. In dit geval plaatst u voor Apple ID-authenticatie de NFC-sleutel in de buurt van het apparaat of steekt u deze in de Lightning- of USB-C-connector. Alle gegevens worden alleen in versleutelde vorm uitgewisseld met de servers van Apple. Het is bijna onmogelijk voor een valse phishing-site om dit soort authenticatie met succes te imiteren.

Extra bescherming voor iMessage

Een andere kleine innovatie betreft de native messenger van Apple. Na de update wordt u gewaarschuwd als een derde partij berichten tussen u en een andere gebruiker kan zien. De details zijn nog niet bekend, maar de functie zal naar verwachting de meest geavanceerde aanvallen, zoals man-in-the-middle-aanvallen, tegengaan. Als dat gebeurt, krijg je direct in de chat een waarschuwing over mogelijk afluisteren. Bovendien kunnen iMessage Contact Key Verification-gebruikers de verificatiecode vergelijken (i) wanneer ze daadwerkelijk de persoon ontmoeten met wie je een bericht stuurt, (ii) op FaceTime of (iii) in een andere messenger-app.

Met iMessage Contact Key Verification kunnen gebruikers verifiëren dat ze alleen communiceren met wie ze van plan zijn

Met iMessage Contact Key Verification kunnen gebruikers verifiëren dat ze alleen communiceren met wie ze van plan zijn

iMessage-contactsleutelverificatie zal nuttig zijn voor potentiële slachtoffers van geavanceerde en dure cyberaanvallen: journalisten, politici, beroemdheden, enz. Gewone gebruikers zullen er eerder hinder van ondervinden, zoals de eerder onthulde Lockdown-modus. Het zal in ieder geval voor iedereen beschikbaar zijn.

Wanneer zijn de nieuwe functies beschikbaar?

De handigste functie – Geavanceerde gegevensbescherming – is al live gegaan op 13 december 2022. Om deze te gebruiken, moet u alle apparaten die aan uw Apple ID-account zijn gekoppeld bijwerken; de minimale vereisten voor het besturingssysteem zijn:

iPhone — iOS 16.2 of hoger

iPad — iPadOS 16.2 of hoger

Mac — macOS 13.1 of hoger

Apple Watch — watchOS 9.2 of hoger

Apple TV — tvOS 16.2 of hoger

HomePod-luidsprekers — versie 16.0 of hoger

Windows-computers met iCloud voor Windows — versie 14.1 of hoger

Als slechts één apparaat de juiste versie niet ondersteunt (bijvoorbeeld: iPhone 7 en eerder; iPads van de 4e generatie en lager), kunt u Geavanceerde gegevensbescherming pas inschakelen als u het apparaat ontkoppelt van uw account. Overigens ondersteunt de huidige versie van macOS – Ventura – de meeste apparaten die sinds 2017 zijn uitgebracht.

Apple heeft de lanceringsdatums voor de andere functies niet genoemd, maar vermeldt alleen dat ze ergens dit jaar zullen verschijnen.

Scanapparatuur voor kinderporno geschrapt

Ten slotte werd een andere belangrijke wijziging meer… gefluisterd dan aangekondigd: een Apple-woordvoerder vermeldde slechts kort in een interview dat het bedrijf niet langer van plan is om CSAM-detectie te implementeren, waarover we al hebben geschreven. Bedenk dat Apple in augustus 2022 een technologie heeft aangekondigd voor het detecteren van kinderpornografie op apparaten. De juistere juridische term die Apple gebruikte, is materiaal over seksueel misbruik van kinderen ( help: in ieder geval bleek de functie uiterst ondoorzichtig te zijn en, voor het eerst, rechtstreeks op het apparaat geïmplementeerd – niet in het cloudsysteem dat Apple zelf beheert, maar op de telefoon of tablet.Apple-critici, zoals de Amerikaanse non-profitorganisatie Electronic Frontier Foundation, wezen er terecht op dat het nobele doel om de verspreiding van kinderpornografie te voorkomen, gemakkelijk zou kunnen veranderen in scanapparatuur voor welke inhoud dan ook.

Vooruitgang in gegevensprivacy

Apple’s introductie van end-to-end encryptie voor de meest gevoelige gebruikersgegevens en het schrappen van controversiële scantechnologie laten zien dat het bedrijf echt om de privacy van gebruikers geeft. En door Geavanceerde gegevensbescherming in te schakelen, wordt de kans op gegevensdiefstal door een iCloud-hack aanzienlijk verkleind. Bovendien kan Apple uw gegevens niet overhandigen op verzoek van wetshandhavers. Op dit moment kan het bedrijf dit doen voor alle accounts waar informatie naar de cloud wordt geüpload.

Bovendien mogen we niet vergeten dat voor elke beveiligingsmaatregel vroeg of laat een hacktechniek zal worden gevonden. Zelfs in end-to-end encryptietechnologie kunnen kwetsbaarheden opduiken, en Apple-innovaties worden altijd aan de strengste tests onderworpen door zowel gewetensvolle beveiligingsonderzoekers als cybercriminelen. Maar het is belangrijk om te onthouden dat geen enkele vorm van codering zal helpen als iemand toegang krijgt tot uw ontgrendelde Apple-apparaat.

En hoewel de innovaties van Apple zeker nuttig zijn, zullen ze de gebruiker enig ongemak bezorgen. Als u de decoderingssleutel verliest, zijn uw gegevens voor altijd verloren. En als u uw enige Apple-apparaat kwijtraakt, kunt u problemen ondervinden bij het herstellen van uw gegevens naar een nieuw apparaat. We raden u daarom aan een time-out te nemen om de nieuwe functies volledig te overwegen en na te gaan of ze geschikt voor u zijn.